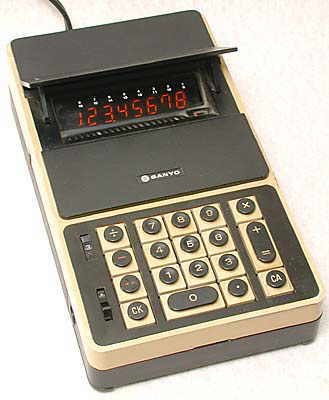

5. Карманный

калькулятор

Сегодня умещающийся в ладони калькулятор не

выглядит значительным изобретением, но для

1970-х годов такое устройство не являлось

рядовым. Портативные калькуляторы появились в

Японии, одним из них был выпущенный Sanyo

ICC-0081. Вряд ли его можно назвать карманным в

буквальном смысле – габариты составляли 140 x

246 x 60 мм. Первым по-настоящему компактным

устройством стало Busicom LE-120A с

LED-дисплеем, также японского производства. В

нём впервые были использованы заменяемые батареи

и единственная интегральная микросхема. Размер

счётной машины – 124x72x24 мм. В 1974 году

появился микрокалькулятор и в СССР – Электроника

Б3-04.

=================================================================

Рейтинг вредоносных программ декабря по

версии "Лаборатории

Касперского"

«Лаборатория Касперского»

представила вниманию пользователей рейтинг

вредоносных программ. По итогам работы Kaspersky

Security Network в декабре 2009 года

сформированы две вирусные двадцатки. В первой

зафиксированы те вредоносные и потенциально

нежелательные программы, которые были

задетектированы и обезврежены на компьютерах

пользователей при первом обращении к ним.

Заметным новичком в декабре является рекламная

программа GamezTar.a. Эта программа

позиционируется как панель к популярным

браузерам для быстрого доступа к онлайн-играм и,

разумеется, показывает назойливую рекламу. Но

помимо всего прочего она устанавливает несколько

приложений, которые работают автономно от самой

панели и вмешиваются в различные аспекты сетевой

жизни пользователя: будь то поиск или

отображение контента. К слову, все эти

компоненты описаны в правилах пользования (www.gameztar.com/terms.do),

но пользователя обычно больше привлекает большая

мигающая кнопка “click here, get free games”,

чем неприметная надпись “terms of service” внизу

экрана. Перед тем как скачивать ПО,

рекомендуется читать подобные документы, если

они присутствуют.

Вторая двадцатка характеризует обстановку в

интернете. В этот рейтинг попадают вредоносные

программы, обнаруженные на веб-страницах, а

также те зловреды, которые делали попытку

загрузиться с веб-страниц на компьютеры

пользователей.

Наиболее интересным образцом творчества

злоумышленников этого рейтинга оказался

Trojan-Downloader.JS.Twetti.a (17-е место),

которым было заражено множество легитимных

сайтов. Алгоритм работы этого загрузчика достоин

внимания. После расшифровки в нем не оказалось

ни ссылки на основной исполняемый файл, ни

эксплойтов или ссылок на них! В процессе анализа

выяснилось, что скрипт использует API (интерфейс

программирования приложения) популярной, в том

числе и у злоумышленников, социальной сети

Twitter.

Схема работы троянца следующая: формируется

запрос к API, результатом которого являются

данные по так называемым “трендам” — наиболее

обсуждаемым темам в Twitter. Из полученных

данных впоследствии формируется псевдослучайное

доменное имя, которое злоумышленники

регистрируют заранее, получив его по

аналогичному алгоритму, и выполняется скрытый

переход на него. На этом домене и располагается

основная вредоносная часть, будь то PDF-эксплойт

или исполняемый файл. Таким образом,

формирование вредоносной ссылки и переход на нее

осуществляется “на лету” через посредника,

которым как раз и является Twitter.

=================================================================